En un mundo donde los archivos digitales son el sustento de los negocios, la educación y la creatividad, protegerlos no es solo una tarea de TI, sino una responsabilidad fundamental. Desde las reuniones confidenciales de clientes transcritas en texto hasta las grabaciones legales confidenciales y la investigación patentada, los datos que maneja son un objetivo principal para amenazas cada vez más sofisticadas. Una sola infracción puede conducir a pérdidas financieras devastadoras, daños a la reputación y consecuencias legales, lo que hace que las mejores prácticas sólidas de seguridad de datos no sean negociables.

Los consejos genéricos como 'usar contraseñas seguras' ya no son suficientes. El entorno de amenazas moderno exige una defensa de múltiples capas que integre tecnología, procesos y personas. Esta guía va más allá de lo básico para proporcionar una lista de verificación priorizada y procesable de mejores prácticas de seguridad de datos. Exploraremos diez estrategias cruciales que brindan una defensa integral para sus activos digitales más valiosos.

Esta lista está diseñada para cualquier persona que maneje información confidencial, especialmente los usuarios de servicios en la nube como plataformas de transcripción. Aprenderá a implementar controles técnicos como el cifrado de extremo a extremo y la autenticación multifactor, a establecer políticas organizativas críticas para el control de acceso y la retención de datos, y a garantizar el cumplimiento de marcos como GDPR y HIPAA. Proporcionaremos ejemplos concretos y pasos de implementación claros para cada práctica, lo que le permitirá construir una fortaleza digital más sólida para sus datos, un paso crucial a la vez. Profundicemos en las prácticas esenciales que mantienen su información confidencial, intacta y segura contra las amenazas modernas.

1. Cifrado de extremo a extremo para datos en tránsito y en reposo

La más fundamental de todas las mejores prácticas de seguridad de datos es la implementación de un cifrado robusto en todo el ciclo de vida de los datos. Esto significa asegurar sus archivos no solo mientras se cargan o descargan (en tránsito), sino también mientras se almacenan en un servidor (en reposo). Para los usuarios de servicios de transcripción, donde los archivos de audio, video y texto confidenciales se mueven constantemente entre dispositivos y la nube, esta capa de protección no negociable garantiza que, incluso si se interceptan datos o se vulnera un servidor, la información subyacente permanezca ilegible e inútil para terceros no autorizados.

El cifrado funciona mediante el uso de algoritmos complejos para codificar los datos en un formato que solo se puede desbloquear con una clave específica. El cifrado de extremo a extremo lleva esto un paso más allá, asegurando que solo el remitente y el destinatario previsto puedan descifrar la información. Este nivel de seguridad es la piedra angular de cualquier estrategia eficaz de seguridad de datos.

Por qué es un primer paso crítico

Para un profesional legal que carga una declaración confidencial de un cliente para su transcripción o un equipo de negocios que presenta una reunión de planificación estratégica, el contenido es altamente confidencial. El cifrado actúa como una caja fuerte digital. Si un hacker intercepta el archivo durante la carga (datos en tránsito) o obtiene acceso al almacenamiento en la nube donde se guarda la transcripción (datos en reposo), solo encontrará un revoltijo de texto cifrado sin la clave de descifrado correspondiente. Esta es la razón por la que servicios como Signal y ProtonMail han hecho del cifrado de extremo a extremo su principal característica de seguridad, estableciendo un alto estándar para las mejores prácticas de seguridad de datos.

Consejos prácticos de implementación

Para implementar eficazmente esta práctica, concéntrese en estas áreas clave:

- Verificar la solidez del algoritmo: Asegúrese de que su proveedor de servicios de transcripción utilice algoritmos estándar de la industria, probados en batalla, como AES-256 o ChaCha20. Estos son reconocidos por instituciones como NIST por su resistencia a los ataques de fuerza bruta.

- Administrar claves de cifrado: La seguridad de sus datos es tan fuerte como la seguridad de sus claves. Las claves deben almacenarse en un entorno seguro separado, como un Módulo de seguridad de hardware (HSM) dedicado o un servicio administrado como AWS KMS. Implemente una política de rotación de claves (por ejemplo, cada 90 días) para limitar el daño potencial si alguna vez se ve comprometida una clave.

- Auditar y documentar: Pruebe regularmente que su cifrado funcione como se espera sin crear cuellos de botella de rendimiento significativos que puedan ralentizar los flujos de trabajo de transcripción. Mantenga una documentación clara de sus métodos y políticas de cifrado, lo cual es esencial para las auditorías de cumplimiento según regulaciones como HIPAA o GDPR.

2. Políticas de retención y eliminación automática de datos

---Además de proteger los datos mientras están activos, una práctica fundamental de seguridad de datos es definir su ciclo de vida. La implementación de políticas automáticas de eliminación y retención de datos minimiza la ventana de riesgo al garantizar que la información confidencial no permanezca indefinidamente. Para los usuarios de transcripción que manejan con frecuencia audio de reuniones confidenciales, declaraciones legales o investigaciones propietarias, esta práctica se adhiere al principio de minimización de datos: solo conserve lo que necesita, durante el tiempo que lo necesite. Una vez que se entrega una transcripción y se cumple su propósito, la eliminación automática y segura de los archivos fuente reduce la posible superficie de ataque.

Este enfoque purga automáticamente los archivos después de un período predeterminado, como 24 horas o 30 días. Es una medida de seguridad proactiva que limita la exposición a posibles brechas futuras y ayuda a mantener el cumplimiento de las regulaciones de privacidad que exigen la gestión del ciclo de vida de los datos.

Por qué es un paso crucial

Considere un equipo de negocios que transcribe las reuniones de estrategia semanales. Si bien las notas iniciales son invaluables, los archivos de audio sin procesar que contienen discusiones sinceras y sin filtrar se convierten en una responsabilidad con el tiempo. Una política de retención clara, como una eliminación automática de 30 días, garantiza que estos datos no se olviden y se dejen vulnerables en un servidor. Esta práctica es popularizada por regulaciones centradas en la privacidad como GDPR y CCPA, que requieren una clara justificación para almacenar datos personales. Servicios como AWS S3 permiten a los usuarios configurar políticas de ciclo de vida para eliminar objetos automáticamente, operativizando este principio de seguridad de manera eficiente.

Consejos prácticos de implementación

Para implementar eficazmente esta práctica de seguridad de datos, concéntrese en estas áreas clave:

- Comunicar las políticas claramente: Sea transparente con los usuarios sobre su calendario de retención. Infórmeles por adelantado que sus archivos se eliminarán después de un período específico y brinde instrucciones claras sobre cómo pueden descargar sus datos antes de que se purguen.

- Proporcionar controles de usuario: Si bien una política de eliminación automática predeterminada es segura, ofrezca opciones para que los usuarios extiendan la retención si es necesario, tal vez como parte de un nivel premium. Esto brinda flexibilidad para aquellos que necesitan acceso a largo plazo con fines de cumplimiento o de archivo. Puede obtener más información sobre cómo administrar el contenido transcrito explorando cómo tomar notas de reuniones eficaces e integrarlas en su flujo de trabajo.

- Garantizar la eliminación segura: La eliminación simple a menudo solo marca los datos para que se sobrescriban. Implemente métodos de borrado seguro, como el estándar DoD 5220.22-M, que sobrescribe los datos varias veces para hacer que la recuperación sea prácticamente imposible. Esto es fundamental para cumplir con los estrictos requisitos de cumplimiento.

- Auditar e informar: Utilice la arquitectura basada en eventos para activar de forma fiable las eliminaciones y mantener registros. Genere informes de cumplimiento que demuestren la purga exitosa de datos, lo cual es esencial para las auditorías según regulaciones como HIPAA.

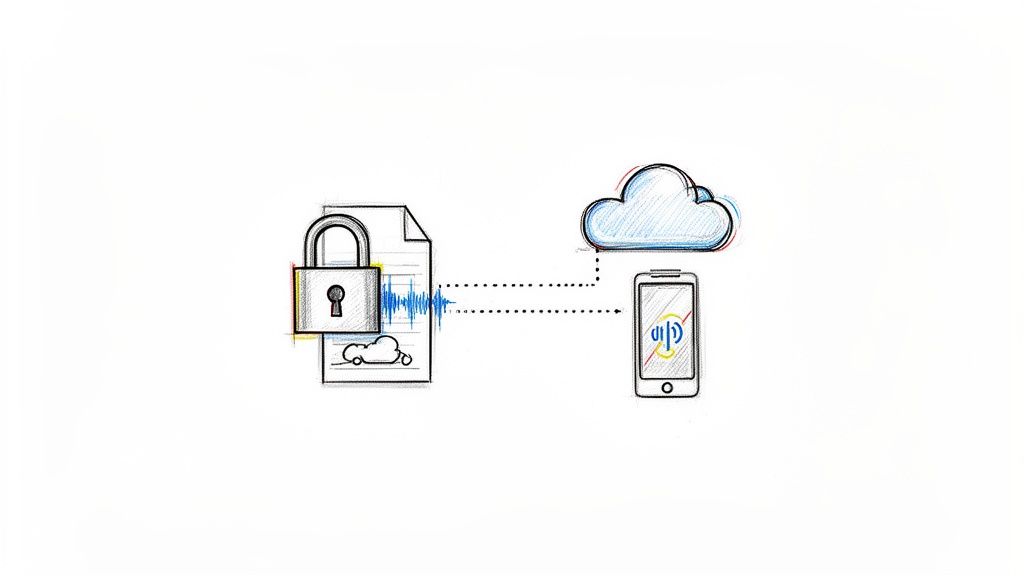

3. Implementación de autenticación multifactor (MFA)

Las contraseñas por sí solas ya no son suficientes para proteger cuentas confidenciales. La autenticación multifactor (MFA) agrega una segunda capa de defensa fundamental, que exige que los usuarios proporcionen dos o más factores de verificación para acceder a una cuenta. Para los usuarios de los servicios de transcripción, donde una infracción de la cuenta podría exponer archivos legales confidenciales, estrategias comerciales o investigaciones privadas, MFA actúa como un guardián digital. Reduce drásticamente el riesgo de acceso no autorizado incluso si se roba una contraseña.

![]()

Esta práctica va más allá de "lo que sabes" (una contraseña) para incluir "lo que tienes" (como una aplicación de teléfono inteligente o una clave física) o "quién eres" (como una huella digital). Este enfoque de múltiples capas es un componente central de las mejores prácticas de seguridad de datos modernas.

Por qué es un segundo paso fundamental

Imagina que las credenciales de la cuenta de un equipo legal se exponen en una filtración de datos de terceros. Sin MFA, un ciberdelincuente podría iniciar sesión inmediatamente y acceder a todos los archivos de audio y transcripciones. Con MFA habilitado, la contraseña robada se vuelve inútil sin el segundo factor, que podría ser un código de una aplicación de autenticación en el teléfono del jefe del equipo. Esta es la razón por la que las plataformas principales como Microsoft 365, Google Workspace y las instituciones bancarias ahora exigen MFA para proteger las cuentas de alto valor.

Consejos de implementación prácticos

Para aprovechar eficazmente MFA, considera estas estrategias esenciales:

- Prioriza los métodos más fuertes: Fomenta el uso de aplicaciones de contraseña de un solo uso basadas en el tiempo (TOTP) como Google Authenticator o Authy en lugar de códigos basados en SMS, que son vulnerables a los ataques de intercambio de SIM. Para el más alto nivel de seguridad, implementa soporte para llaves de hardware utilizando estándares como WebAuthn/FIDO2.

- Hazlo obligatorio para los administradores: Si bien MFA debe estar disponible para todos los usuarios, debe ser obligatorio para las cuentas administrativas y del personal que tienen permisos elevados para administrar datos confidenciales o configuraciones de usuario.

- Optimiza la experiencia del usuario: Implementa funciones como "confianza del dispositivo" para reducir la fricción de la autenticación, lo que permite a los usuarios omitir MFA durante un período determinado en sus dispositivos reconocidos. Educa a los usuarios sobre la importancia de MFA durante la incorporación y proporciona instrucciones claras para la configuración y la recuperación de la cuenta.

4. Control de acceso basado en roles (RBAC)

Una vez que los datos están encriptados, controlar quién puede acceder a ellos es la siguiente capa crítica de defensa. El control de acceso basado en roles (RBAC) es un modelo de seguridad que restringe el acceso al sistema a los usuarios autorizados en función de sus funciones laborales específicas dentro de una organización. Para los usuarios de una plataforma de transcripción en la nube, esto significa que no todos necesitan derechos administrativos completos. Un asistente legal solo podría necesitar cargar archivos de audio y ver las transcripciones resultantes, mientras que un abogado senior podría necesitar editar esas transcripciones y administrar la información de facturación. RBAC garantiza que los usuarios solo tengan acceso a los datos y las funciones esenciales para sus roles, lo que reduce drásticamente el riesgo de exposición de datos no autorizada o eliminación accidental.

Este método se aleja de la asignación de permisos a los individuos uno por uno, lo que es propenso a errores. En cambio, los permisos se asignan a roles predefinidos, y los usuarios se asignan a esos roles, creando un sistema escalable y manejable.

Por qué es un paso crítico

La implementación de RBAC es una de las mejores prácticas de seguridad de datos más efectivas porque opera según el Principio del menor privilegio, otorgando el nivel mínimo de acceso requerido para realizar un trabajo. Considera un equipo de producción de medios que utiliza un servicio de transcripción. El editor de video solo necesita acceder y descargar transcripciones completas para subtítulos. No necesitan acceso a la facturación del proyecto, la gestión de usuarios o los archivos de audio sin procesar de otros departamentos. Si la cuenta de ese editor se viera comprometida, RBAC contiene la infracción, ya que el acceso del atacante se limitaría a ese rol limitado, lo que le impediría acceder a notas de reuniones confidenciales de toda la empresa o entrevistas con clientes.

Consejos de implementación prácticos

Para implementar eficazmente RBAC dentro de tu flujo de trabajo de transcripción, concéntrate en estas áreas clave:

- Define y documenta los roles: Describe claramente los roles distintos dentro de tu equipo (por ejemplo, cargador, editor, visor, administrador). Documenta los permisos exactos que requiere cada rol, alineándolos directamente con las responsabilidades laborales para eliminar la ambigüedad.

- Comienza con el menor privilegio: Al crear roles, comienza siempre con los permisos mínimos absolutos. Concede acceso adicional solo cuando una función laboral específica lo requiera y se haya justificado adecuadamente. Esto es mucho más seguro que comenzar con un acceso amplio y tratar de restringirlo más tarde.

- Realiza auditorías periódicas: Al menos trimestralmente, revisa quién está asignado a cada rol. Las personas cambian de trabajo y responsabilidades, y sus derechos de acceso deben actualizarse en consecuencia. Elimina a los antiguos empleados o contratistas inmediatamente para cerrar posibles brechas de seguridad. Esta auditoría regular es un principio fundamental de las mejores prácticas modernas de seguridad de datos.

5. Auditorías de seguridad, pruebas de penetración, registro y supervisión

La defensa proactiva es una piedra angular de las mejores prácticas modernas de seguridad de datos. En lugar de esperar un ataque, este enfoque implica la búsqueda activa de debilidades a través de auditorías de seguridad de terceros y pruebas de penetración, al mismo tiempo que se mantienen registros detallados para detectar actividad sospechosa en tiempo real. Para los usuarios de servicios de transcripción, saber que su proveedor se somete a este riguroso escrutinio brinda la confianza de que sus sistemas están probados en batalla contra las amenazas emergentes, protegiendo sus archivos de audio, video y texto confidenciales de ser el próximo titular.

Las auditorías de seguridad, como las requeridas para la certificación SOC 2 o ISO 27001, son revisiones exhaustivas de las políticas y controles de seguridad. Las pruebas de penetración (pruebas de penetración) van un paso más allá, donde los hackers éticos intentan violar el sistema para exponer vulnerabilidades del mundo real. El registro y la supervisión continuos actúan como el sistema de vigilancia digital, registrando cada acción para el análisis inmediato y la respuesta a incidentes.

Por qué es un primer paso crítico

Imagine que un bufete de abogados carga una entrevista confidencial de un testigo antes del juicio. Una auditoría de seguridad garantiza que el proveedor de transcripción tenga las políticas correctas implementadas, como el control de acceso y el cifrado. Una prueba de penetración confirma que esos controles no pueden ser eludidos por un atacante decidido. Mientras tanto, si un usuario no autorizado intenta acceder a ese archivo, el registro y la supervisión en tiempo real activarían una alerta inmediata, lo que permitiría a los equipos de seguridad intervenir antes de que se produzca una infracción. Las principales plataformas como Microsoft Azure y Google Cloud se someten a estas pruebas anualmente y ejecutan programas de recompensas por errores en plataformas como HackerOne para fortalecer constantemente sus defensas.

Consejos de implementación procesables

Para garantizar que sus datos estén protegidos por una postura de seguridad proactiva, concéntrese en estas áreas:

- Verificar la validación de terceros: Pídale a su proveedor de servicios de transcripción copias redactadas de su último informe SOC 2 Tipo II o la certificación ISO 27001. Estos documentos son prueba de una auditoría de seguridad independiente y exitosa.

- Implementar el registro inmutable: Asegúrese de que todos los accesos al sistema, los intentos de autenticación y las acciones de archivos se registren con detalles del usuario, la marca de tiempo y la acción. Estos registros deben almacenarse en almacenamiento de escritura única (como AWS CloudTrail) para evitar la manipulación por parte de los atacantes que intentan cubrir sus huellas.

- Aprovechar SIEM para la supervisión: Utilice una herramienta de gestión de eventos e información de seguridad (SIEM), como Splunk o Datadog, para correlacionar los datos de registro de diferentes fuentes. Esto ayuda a identificar patrones de ataque complejos y reduce la fatiga de las alertas, lo que permite a los equipos concentrarse en las amenazas genuinas sin interrumpir los flujos de trabajo. Para obtener más detalles, explore nuestra guía sobre cómo mejorar la eficiencia del flujo de trabajo mientras se mantiene la seguridad.

6. Diseño y autenticación de API seguras

Para los desarrolladores que integran servicios de transcripción en sus aplicaciones o flujos de trabajo, la Interfaz de Programación de Aplicaciones (API) es la puerta de entrada a sus datos. Una API mal asegurada puede exponer archivos de audio y texto confidenciales al acceso no autorizado, la manipulación o los ataques de denegación de servicio. El diseño seguro de API es una práctica de seguridad de datos fundamental que implica construir esta puerta con cerraduras, alarmas y protocolos de acceso sólidos, lo que garantiza que solo se cumplan solicitudes legítimas y autenticadas.

Esta práctica va más allá de la lógica simple de nombre de usuario y contraseña. Utiliza estándares de autenticación modernos como OAuth 2.0 y sistemas basados en tokens para otorgar permisos específicos y limitados. Esto garantiza que una aplicación integrada solo pueda realizar su función prevista, como enviar un archivo de audio para la transcripción, sin obtener un acceso más amplio a otros datos de la cuenta.

Por qué es una capa crítica para las integraciones

Imagine una herramienta de gestión de casos legales hecha a medida que envía automáticamente grabaciones de entrevistas de clientes a un servicio de transcripción a través de su API. Si esa API utiliza una autenticación débil, una falla en la herramienta podría explotarse para acceder no solo a los datos de un cliente, sino a todos los archivos procesados a través de esa integración. La seguridad sólida de la API, como la que defiende OWASP API Security Top 10, evita esto al tratar cada llamada a la API como no confiable hasta que se demuestre lo contrario a través de una verificación estricta. Líderes como Stripe y Twilio construyen todas sus plataformas sobre este principio de acceso API seguro y granular.

Consejos de implementación procesables

Para garantizar la integridad y confidencialidad de los datos a los que se accede a través de las API, explore técnicas avanzadas para el diseño y la autenticación de API seguras, incluida la implementación de las mejores prácticas de API gateway:

- Utilizar Autenticación Moderna: Implemente estándares como OAuth 2.0 para el acceso delegado por el usuario en lugar de incrustar credenciales sin procesar en su código. Esto permite a los usuarios otorgar permisos sin compartir su contraseña.

- Definir el Alcance de las Claves API: Al generar claves API, asígneles permisos específicos o "alcances". Una clave utilizada para cargar archivos nuevos no debe tener el permiso para eliminar transcripciones antiguas. Esta contención limita el daño potencial si una clave se ve comprometida.

- Aplicar Limitación de Tasa y Registro: Proteja su servicio del abuso estableciendo límites de solicitudes razonables (por ejemplo, 100 solicitudes por minuto). Mantenga registros detallados de todas las llamadas a la API, incluidos las marcas de tiempo, las direcciones IP y los ID de usuario, para detectar e investigar rápidamente actividades sospechosas.

7. Clasificación de Datos y Políticas de Manejo

No todos los datos se crean iguales, y sus controles de seguridad no deberían tratarlos como tales. La implementación de políticas claras de clasificación y manejo de datos es una práctica recomendada fundamental que implica categorizar la información en función de su confidencialidad. Esto garantiza que las medidas de seguridad más sólidas se apliquen a sus activos más críticos, como las transcripciones de procedimientos legales o reuniones estratégicas de negocios, mientras que los datos menos confidenciales reciben un nivel de protección adecuado. Al definir categorías como Público, Interno y Confidencial, puede crear un marco escalable que alinee el esfuerzo de seguridad con el riesgo real.

Este enfoque cambia la seguridad de un modelo único para todos a una estrategia precisa basada en el riesgo. Luego, las reglas de manejo se adjuntan a cada nivel de clasificación, dictando quién puede acceder, compartir o eliminar la información, y qué controles de seguridad (como el cifrado o el registro de acceso) son obligatorios.

Por qué es un paso crítico siguiente

Sin clasificación, un usuario podría compartir accidentalmente una transcripción confidencial de una reunión de la junta directiva con la misma facilidad que un comunicado de prensa público. Para un proveedor de atención médica, esto podría significar no proteger adecuadamente la Información de Salud Protegida (PHI) dentro de una consulta transcrita del paciente, lo que llevaría a graves violaciones de cumplimiento según HIPAA. La clasificación de datos proporciona el contexto esencial necesario para que tanto los sistemas automatizados como los empleados tomen las decisiones de seguridad correctas, evitando la fuga de datos y garantizando el cumplimiento normativo. Este es un principio fundamental de marcos como ISO/IEC 27001 y es un elemento fundamental en las sólidas mejores prácticas de seguridad de datos.

Consejos de implementación accionables

Para implementar eficazmente esta práctica, concéntrese en estas áreas clave:

- Establecer un Esquema Simple: Comience con 3-4 categorías claras, como Público, Interno, Confidencial y Restringido. Demasiados niveles pueden causar confusión y llevar a una clasificación incorrecta. Un bufete de abogados podría clasificar los archivos de casos como "Confidencial del cliente", mientras que una corporación podría etiquetar los documentos de estrategia como "Restringidos".

- Automatizar cuando sea posible: Utilice herramientas que clasifiquen automáticamente los archivos en función del contenido. Por ejemplo, un sistema se puede configurar para etiquetar automáticamente cualquier transcripción que contenga un número de Seguro Social o información de tarjeta de crédito como "Confidencial", lo que reduce la carga de los usuarios y minimiza el error humano.

- Capacite a su equipo: Una política de clasificación solo es efectiva si las personas la usan correctamente. Realice capacitación durante la incorporación y proporcione guías simples y descargables con ejemplos claros. Esta es una parte clave para construir una sólida cultura de gestión del conocimiento en torno a la seguridad. Para desarrollar aún más esto, puede explorar más mejores prácticas para la gestión del conocimiento dentro de su organización.

- Aplicar con tecnología: Integre su esquema de clasificación con herramientas de Prevención de Pérdida de Datos (DLP). Esto puede bloquear automáticamente el envío de un correo electrónico si un archivo etiquetado como "Restringido" está adjunto a un destinatario externo o evitar que se cargue en un servicio en la nube no sancionado.

8. Carga y Validación Segura de Archivos

Más allá de proteger los datos en tránsito y en reposo, una práctica recomendada de seguridad de datos crítica es asegurar el punto de entrada en sí mismo: el mecanismo de carga de archivos. Esto implica validar y escanear rigurosamente todos los archivos de audio, video y documentos para evitar que contenido malicioso ingrese a su sistema. Para los usuarios de servicios de transcripción, donde los archivos son la entrada principal, esta medida preventiva detiene ataques como la inyección de malware, el agotamiento de recursos u otras vulnerabilidades que aprovechan el proceso de carga.

La validación segura de archivos actúa como un portero digital, inspeccionando cada archivo antes de permitir su ingreso al entorno seguro. Este proceso verifica no solo la extensión del archivo, sino también su estructura y contenido fundamentales en busca de signos de peligro.

Por qué es una salvaguarda crítica

Imagine a un miembro del equipo subiendo un archivo de video de una reunión de productos confidenciales para la transcripción. Si ese archivo está infectado sin saberlo con malware disfrazado de .mp4, podría comprometer toda la plataforma de transcripción y exponer todos los datos almacenados. La validación segura de la carga evita este escenario. Al escanear los archivos con motores antivirus y verificar su verdadero tipo, servicios como Gmail (que utiliza ClamAV) y Dropbox (que utiliza VirusTotal) aseguran que los archivos subidos son lo que afirman ser y están libres de amenazas conocidas.

Consejos de implementación accionables

Para asegurar que su flujo de trabajo de carga de archivos esté fortificado, implemente estas medidas:

- Valide los tipos de archivos rigurosamente: No confíe solo en la extensión del archivo (por ejemplo,

.mp3). Use comprobaciones del lado del servidor para verificar los "bytes mágicos" del archivo, que son firmas binarias únicas que identifican el tipo de archivo real (por ejemplo, un archivo MP3 real versus un archivo .exe renombrado). Mantenga una lista blanca estricta de los tipos de archivos y tipos MIME permitidos. - Integre el escaneo de malware: Use motores antivirus robustos como el ClamAV de código abierto o una API de un servicio como VirusTotal para escanear cada archivo al momento de la carga. Es mejor realizar este escaneo en un entorno aislado antes de que el archivo se procese o se almacene permanentemente. Mantenga las bases de datos de firmas de malware actualizadas diariamente.

- Establezca y haga cumplir límites: Establezca límites de tamaño de archivo razonables (por ejemplo, 500 MB para un video de una hora) para evitar ataques de denegación de servicio (DoS), donde un atacante intenta abrumar un servidor cargando un archivo enorme. Registre todas las cargas con sus hashes de archivos para ayudar en cualquier futura investigación de incidentes.

9. Implementación del marco de cumplimiento (GDPR, HIPAA, SOC 2)

Alinear sus prácticas de seguridad de datos con marcos de cumplimiento reconocidos ya no es un extra opcional; es un requisito fundamental para ganarse la confianza del cliente y permitir la adopción empresarial. Marcos como GDPR, HIPAA y SOC 2 proporcionan una hoja de ruta estructurada y validada externamente para proteger la información confidencial. Para un servicio de transcripción que maneja todo, desde información de salud del paciente hasta sesiones de estrategia corporativa, estas certificaciones demuestran que sus controles de seguridad cumplen con los estándares estrictos y aceptados por la industria.

Esto traslada la seguridad de los datos de una promesa interna a un compromiso verificable. Cuando adopta estos marcos, está implementando un conjunto completo de controles que rigen cómo se administran, almacenan, acceden y protegen los datos, lo cual es esencial para cualquier empresa moderna que maneja datos de usuarios.

Por qué es un paso crítico para la confianza

Para que un proveedor de atención médica utilice un servicio de transcripción, ese servicio debe cumplir con HIPAA y estar dispuesto a firmar un Acuerdo de Asociado Comercial (BAA). Del mismo modo, una empresa europea no puede utilizar legalmente un servicio que no se adhiere a las estrictas normas de privacidad de datos de GDPR. Estos marcos son requisitos legales y comerciales no negociables. Para comprender la importancia de una sólida seguridad de datos, es crucial comprender Qué es el cumplimiento de SOC 2 y cómo este marco ayuda a generar confianza en el cliente mediante la evaluación de los controles relacionados con la seguridad, la disponibilidad y la confidencialidad.

Consejos de implementación accionables

Para implementar eficazmente los marcos de cumplimiento, concéntrese en estas áreas clave:

- Priorice en función de su mercado: Comience con el marco más relevante para sus usuarios objetivo. SOC 2 Tipo II es una excelente línea de base para demostrar credibilidad de seguridad a una amplia gama de clientes comerciales. Si presta servicios de atención médica, HIPAA es obligatorio. Si opera o presta servicios en la UE, GDPR debe ser su prioridad.

- Documentar Todo: El cumplimiento se basa en la documentación. Registre meticulosamente todas las políticas, procedimientos y controles relacionados con el manejo de datos, la gestión de accesos, la respuesta a incidentes y la capacitación de los empleados. Esta documentación es la evidencia principal que los auditores revisarán.

- Realizar Auditorías Regulares: No espere a la auditoría externa oficial. Realice auditorías internas anuales contra los requisitos de cada marco para identificar y remediar las deficiencias de forma proactiva. Contrate a auditores externos acreditados para obtener certificaciones oficiales y proporcionar una validación objetiva de su postura de seguridad.

- Capacitar a su Equipo: El cumplimiento es una responsabilidad de toda la empresa. Implemente una capacitación anual obligatoria para todo el personal sobre los requisitos específicos de GDPR, HIPAA u otras regulaciones relevantes para garantizar que todos comprendan su función en la protección de los datos de los clientes.

10. Capacitación de Seguridad para Empleados y Prevención de Amenazas Internas

Incluso con los firewalls y el cifrado más avanzados, la mayor vulnerabilidad de su organización pueden ser sus propios empleados. Las amenazas internas, ya sean maliciosas o accidentales, plantean un riesgo significativo porque los empleados tienen acceso legítimo a datos confidenciales. La implementación de un programa de capacitación sólido y el seguimiento de actividades inusuales son las mejores prácticas esenciales de seguridad de datos que convierten su cortafuegos humano de una posible debilidad en una defensa formidable.

Esta práctica implica la creación de una cultura consciente de la seguridad donde cada empleado comprenda su función en la protección de datos. Para los usuarios de servicios de transcripción, esto significa garantizar que el proveedor capacite a su personal para manejar declaraciones legales confidenciales, planes comerciales estratégicos o grabaciones personales confidenciales con el más alto nivel de cuidado, evitando filtraciones accidentales o uso indebido intencional.

Por Qué es una Capa Crítica de Defensa

Un empleado que hace clic en un enlace de phishing o un transcriptor con exceso de trabajo que accidentalmente envía por correo electrónico un archivo confidencial al destinatario equivocado puede eludir millones de dólares en tecnología de seguridad. Las amenazas internas representan un porcentaje significativo de las filtraciones de datos. Al educar a su equipo y al personal de sus proveedores, aborda la causa raíz de muchos incidentes de seguridad. Empresas como Microsoft y Google han hecho obligatoria la capacitación anual en seguridad y las simulaciones periódicas de phishing porque reconocen que un empleado bien informado es la primera línea de defensa contra los ataques de ingeniería social sofisticados.

Consejos de Implementación Accionables

Para mitigar eficazmente los riesgos internos, concéntrese en la educación continua y el seguimiento proactivo:

- Realizar Capacitación Obligatoria: Implementar capacitación en seguridad obligatoria y específica para cada función para todos los empleados al momento de la contratación y al menos anualmente. Los desarrolladores deben ser capacitados en codificación segura, mientras que el personal de soporte debe aprender a detectar tácticas de ingeniería social.

- Ejecutar Simulaciones de Phishing: Envíe regularmente correos electrónicos de phishing simulados para evaluar la conciencia de los empleados. Cualquier persona que haga clic en el enlace debe recibir una nueva capacitación inmediata y automatizada para reforzar los protocolos de seguridad.

- Implementar DLP y Monitoreo: Utilice herramientas de Prevención de Pérdida de Datos (DLP) para supervisar y bloquear las transferencias no autorizadas de datos confidenciales por correo electrónico o almacenamiento en la nube. Supervise las señales de alerta de comportamiento, como los empleados que acceden a datos en horarios inusuales o que descargan archivos anormalmente grandes.

- Establecer Políticas Claras: Cree y haga cumplir una política de "escritorio limpio" para asegurar los documentos físicos e implemente estrictos procedimientos de revocación de acceso en el momento en que finaliza la permanencia de un empleado. Esto garantiza que los privilegios de acceso siempre estén alineados con las responsabilidades laborales actuales.

Comparación de las Mejores Prácticas de Seguridad de Datos en 10 Puntos

| Artículo | Complejidad de Implementación 🔄 | Requisitos de Recursos ⚡ | Resultados Esperados ⭐ | Casos de Uso Ideales 📊 | Ventajas y Consejos Clave 💡 |

|---|---|---|---|---|---|

| Cifrado de Extremo a Extremo para Datos en Tránsito y en Reposo | Alto: requiere KMS, diseño E2E y soporte de procesamiento | Moderado–Alto: CPU, HSM/KMS, gestión de claves | Muy alta confidencialidad y cumplimiento normativo | Legal, atención médica, reuniones confidenciales, transcripciones empresariales | Protege los datos incluso si la infraestructura está comprometida; consejo: rote las claves y separe el almacenamiento de claves |

| Políticas de Eliminación y Retención Automática de Datos | Bajo–Moderado: programación, borrado seguro, registros de auditoría | Bajo: reducción de almacenamiento pero necesita desencadenantes confiables | Reduce la ventana de exposición y apoya los derechos de privacidad | Contenido efímero, borradores de transcripciones, uso educativo | Reduce la responsabilidad y el costo de almacenamiento; consejo: ofrecer opciones de exportación/extensión antes de la eliminación |

| Implementación de Autenticación Multifactor (MFA) | Moderada — integrar TOTP/biometría, flujos de recuperación y sesión | Baja–Moderada — servicios de autenticación, entrega de tokens o soporte WebAuthn | Muy alta reducción del riesgo de apropiación de cuentas | Administradores, usuarios empresariales, equipos legales que acceden a transcripciones confidenciales | Defensa sólida contra el phishing; consejo: prefiere TOTP/WebAuthn y proporciona códigos de respaldo |

| Control de Acceso Basado en Roles (RBAC) | Moderada–Alta — modelado de roles, herencia de permisos, auditorías | Moderada — herramientas de IAM y mantenimiento periódico | Aplica el privilegio mínimo y reduce la exposición interna | Equipos con responsabilidades variadas y transcripciones compartidas | Simplifica los permisos a gran escala; consejo: definir roles claros y auditar trimestralmente |

| Auditorías de seguridad, pruebas de penetración, registro y monitoreo | Alta — pruebas de penetración coordinadas, SIEM, monitoreo continuo | Muy Alta — pruebas de terceros, SIEM, almacenamiento y esfuerzo del analista | Detección temprana de vulnerabilidades y preparación forense | Empresas reguladas, clientes que requieren alta seguridad | Demuestra el compromiso con la seguridad; consejo: presupuestar auditorías periódicas y ajustar las alertas para reducir el ruido |

| Diseño y autenticación de API seguras | Moderada — OAuth, limitación de frecuencia, firma de webhook, control de versiones | Moderada — puerta de enlace API, infraestructura de autenticación, documentación para desarrolladores | Integraciones seguras y riesgo reducido de abuso/filtración | Integraciones de desarrolladores, tuberías de medios, herramientas de terceros | Habilita el acceso seguro de terceros; consejo: requiere HTTPS, utiliza claves de alcance y rota regularmente |

| Clasificación de datos y políticas de manejo | Moderada — taxonomía, reglas de clasificación automática, integración DLP | Baja–Moderada — motores de clasificación, capacitación, herramientas DLP | Asegura que los controles coincidan con la sensibilidad de los datos y reduce la protección excesiva/insuficiente | Legal, atención médica, gestión del conocimiento empresarial | Coincide la protección con el riesgo; consejo: utiliza 3–4 categorías claras y clasifica automáticamente los patrones comunes |

| Carga y validación segura de archivos | Moderada — validación de archivos, escaneo AV, procesamiento en entornos aislados | Moderada — motores antivirus, infraestructura de sandbox, colas de cuarentena | Previene malware, agotamiento de recursos y exploits de procesamiento | Cargas públicas, audio/video generado por el usuario, interfaces de arrastrar y soltar | Protege los sistemas posteriores; consejo: valida los bytes mágicos y procesa las cargas en entornos aislados |

| Implementación del marco de cumplimiento (GDPR, HIPAA, SOC 2) | Alta — política, controles, documentación, auditorías | Muy Alta — consultores, honorarios de auditoría, mantenimiento continuo del control | Permite las ventas empresariales y la defensa legal/regulatoria | Atención médica, finanzas, clientes empresariales que requieren certificaciones | La validación de terceros genera confianza; consejo: comienza con SOC 2 y contrata a un consultor de cumplimiento |

| Capacitación en seguridad para empleados y prevención de amenazas internas | Baja–Moderada — programas de capacitación, simulaciones, políticas | Baja–Moderada — plataformas de capacitación, tiempo, herramientas de monitoreo | Reduce el phishing y las exposiciones accidentales; mejora la cultura | Todas las organizaciones que manejan transcripciones confidenciales | La mitigación del riesgo humano es rentable; consejo: ejecutar simulaciones de phishing frecuentes y capacitación específica para cada rol |

De la lista de verificación a la cultura: hacer de la seguridad una segunda naturaleza

El viaje a través del panorama de las mejores prácticas de seguridad de datos revela una verdad fundamental: la seguridad robusta no es un destino, sino un proceso continuo. Hemos explorado las capas críticas de defensa, desde los cimientos innegociables del cifrado de extremo a extremo y la autenticación multifactor (MFA) hasta las estrategias sofisticadas del control de acceso basado en roles (RBAC) y las auditorías de seguridad periódicas. Cada práctica, ya sea técnica como el diseño de API seguro o procesal como la capacitación de los empleados, representa una pieza vital de un rompecabezas mucho más grande.

Sin embargo, tratar estos elementos como ítems aislados en una lista de verificación es un error común. El verdadero poder de estas medidas se desbloquea cuando se entretejen en la propia estructura de la cultura de su organización. La verdadera resiliencia de la seguridad no se trata solo de tener las herramientas adecuadas; se trata de fomentar una mentalidad en la que cada miembro del equipo, desde un profesional legal que maneja declaraciones confidenciales hasta un creador de contenido que sube su próximo podcast, prioriza instintivamente la protección de datos.

Puente entre la política y la práctica

Las mejores prácticas de seguridad de datos más efectivas son aquellas que se convierten en algo natural. Este cambio cultural comienza cuando las políticas abstractas se traducen en acciones diarias tangibles.

- Para individuos y equipos pequeños: Esto significa convertir la seguridad en un hábito personal. Cuando sube un archivo que contiene notas de reuniones confidenciales, ¿considera la política de retención de datos de la plataforma? ¿Elige activamente servicios que ofrezcan la eliminación automática para minimizar la ventana de exposición? Estas pequeñas decisiones consistentes reducen drásticamente su huella digital y el riesgo potencial.

- Para organizaciones: Esto implica la incorporación de la seguridad en cada flujo de trabajo. Se trata de asegurar que sus desarrolladores no solo estén construyendo funciones, sino que las estén construyendo con principios de codificación segura desde el principio. Se trata de garantizar que cuando un nuevo empleado se une, su capacitación en seguridad sea tan integral para su incorporación como aprender la misión de la empresa.

Conclusión clave: Una política de seguridad en un estante es inútil. Un principio de seguridad aplicado en un flujo de trabajo diario no tiene precio. El objetivo es hacer que el camino seguro sea el camino más fácil e intuitivo para que todos lo sigan.

Su camino a seguir procesable

Pasar de la teoría a la implementación puede resultar desalentador, pero el progreso se construye sobre pasos incrementales y decisivos. Las mejores prácticas de seguridad de datos que hemos cubierto proporcionan una hoja de ruta clara. Comience por evaluar su postura actual contra esta lista. ¿Dónde están sus brechas más significativas?

- Priorice los pilares: Si aún no lo ha hecho, implemente MFA y controles de acceso sólidos de inmediato. Estos son elementos fundamentales que proporcionan el mayor retorno de la inversión para evitar el acceso no autorizado.

- Automatice sus defensas: Aproveche la tecnología para hacer el trabajo pesado. Implemente políticas de eliminación automática de datos para garantizar que la información confidencial no se retenga más tiempo del necesario. Utilice herramientas que proporcionen monitoreo y registro continuos para detectar amenazas antes de que escalen.

- Eduque y empodere: Su equipo es su primera línea de defensa. Vaya más allá de una sesión de capacitación única. Fomente un entorno de comunicación abierta donde los empleados se sientan cómodos informando actividades sospechosas. Comparta ejemplos del mundo real de incidentes de seguridad para que las amenazas sean tangibles y las mejores prácticas más relevantes.

En última instancia, dominar estos conceptos se trata de generar confianza. Se trata de asegurar a sus clientes, su audiencia y sus socios que los datos que le confían se manejan con el máximo cuidado e integridad. En una era donde las filtraciones de datos son comunes, un compromiso demostrable con la seguridad no es solo una ventaja competitiva; es un requisito previo para el éxito. Al transformar esta lista de verificación en una cultura de seguridad viva y que respira, usted construye una presencia digital resiliente preparada para los desafíos de hoy y del mañana. Manténgase vigilante, manténgase informado y convierta la seguridad de su mundo digital en un valor fundamental.

¿Listo para poner en práctica estos principios con una herramienta diseñada para la seguridad desde cero? meowtxt ofrece un servicio de transcripción seguro y prioritario de la privacidad con funciones como cifrado de extremo a extremo y eliminación automática de datos en 24 horas. Comience a transcribir con confianza en meowtxt y experimente lo poderosas que pueden ser las mejores prácticas de seguridad de datos cuando se integran directamente en su flujo de trabajo.